Per una strategia proattiva

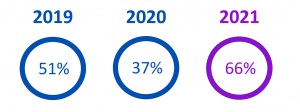

Secondo i dati analizzati dallo State of Ransomware 2022 su un campione di oltre 200 aziende, i dati relativi alla comparsa del Ransomware sono passati dal 51% nel 2019, poi al 37% nel 2020, fino a subire una nuova impennata nel 2022 con il 66%, in concomitanza con la maggiore diffusione di remote working nelle aziende.

Una tendenza confermata anche dal Rapporto Clusit 2022: nel 2021, infatti, il ransomware rappresenterebbe il 67% degli attacchi malware.

Cosa fare quindi per proteggersi?

Prima di tutto è necessario cambiare l’approccio alla sicurezza seguendo modelli e standard di riferimento allineati con gli attuali modelli di attacco.

E poi procedere attraverso la formazione: degli utenti, degli amministratori, di chiunque abbia accesso a dispositivi interconnessi all’interno dell’organizzazione.

La formazione delle persone è infatti la prima linea di difesa, dopo la quale si deve operare con la tecnologia a supporto.

Tra le pratiche di prevenzione dobbiamo considerare:

- l’aggiornamento costante del sistema operativo

- l’aggiornamento periodico dei programmi applicativi

- l’adozione di best practice come la “separation of duties”, che consente di ottenere un'adeguata separazione dei compiti e una corretta suddivisione delle funzioni che sono eseguite da parte di una serie di ruoli/responsabilità, ed il principio del “least privilege”, che significa che ogni utente, programma, processo o dispositivo connesso abbia solo i privilegi minimi necessari per eseguire la sua mansione o la sua funzione

- la verifica delle identità, delle password e degli accessi

Tra le pratiche di reazione dobbiamo valutare:

- gli strumenti di protezione integrati, come firewall e antivirus

- la replica asincrona del dato con certificazione dello stesso.

In questo scenario proponiamo due strategie basilari, la prima proattiva, per difendersi dalle minacce, e la seconda invece reattiva, per reagire, in fretta, e recuperare subito i dati bloccati.

Si tratta di tecniche complementari, nello specifico la strategia proattiva, per l’adozione di una politica di cybersecurity adeguata, e la strategia reattiva per essere in grado di contenere e ripristinare l’ambiente, in tempi rapidi, in caso di attacco.

Il primo tipo di strategia, quella proattiva, si basa in prima istanza sull’adozione di un approccio adeguato, come quello del NIST, National Institute of Standards and Technology e prevede più fasi:

- Identify: identificazione della superficie esposta alle minacce e valutazione della “postura” di cybersecurity e dei relativi fattori

- Protect: definizione ed attuazione di una strategia di protezione degli asset coerente con le esigenze del business aziendale

- Detect: adozione degli strumenti e dei processi atti ad un’efficace e tempestiva rilevazione di violazione e anomalie comportamentali

- Respond: predisposizione degli strumenti e dei processi per un tempestivo ed efficace contenimento ed eradicazione di un attacco

- Recover: ripristino della normale operatività dei sistemi e dei servizi, attività post-attacco e lesson-learned

Il secondo consiglio parte dall’adozione e diffusione di comportamenti virtuosi in azienda, come:

- Definire un percorso di formazione e sensibilizzazione degli utenti sulla cybersecurity

- Assicurarsi che i propri firewall siano operativi e aggiornati

- Utilizzare un potente sistema di filtraggio della posta elettronica

- Correggere le vulnerabilità e mantenere aggiornati sistemi operativi e programmi software

- Impostare restrizioni del software per bloccare i programmi non autorizzati.

- Mantenere il sistema di protezione anti-malware operativo e aggiornato.

- Condurre assessment periodici delle vulnerabilità

- Applicare il principio del privilegio minimo e proteggere le utenze privilegiate

- Disabilitare o limitare l’accesso a Remote Desktop Protocol (RDP)

- Disabilitare macro e contenuti attivi nei file di Microsoft Office e PDF

- Valutare l’utilizzo di strumenti prevenzione di minacce ed intrusioni a livello di rete

In generale, è utile dire con la base tecnologica di una corretta strategia di cybersecurity prevede l’implementazione di antispam e phishing così da difendersi almeno dagli attacchi a campione.

Una forma più evoluta associa inoltre anche una formazione costante e continuativa alle persone, anche con tecniche come test di phishing così da monitorare lo stato di risposta in azienda.

Accanto a queste dobbiamo, far riferimento a una strategia sempre più diffusa e capillare, il Managed Detection and Response o meglio MDR, che indica un insieme di tecnologie riguardanti la sicurezza informatica.

Secondo i dati diffusi da Gartner, entro il 2025, il 50% delle organizzazioni utilizzerà i servizi MDR per le funzioni di monitoraggio, rilevamento e risposta delle minacce”. Ma di cosa si tratta?

Nello specifico l’espressione “managed detection” sta a indicare letteralmente i “servizi di rilevamento”, mentre “response” significa “risposta”.

L’obiettivo di chi si occupa di Managed Detection and Response è quello di individuare in tempo reale eventi di attacco (Detection) ed implementare tecniche di mitigazione per evitare che l’attacco vada a buon fine (Response).

Tra i vantaggi di un approccio simile, è che si tratta di un servizio di sicurezza avanzato che offre un monitoraggio generale, che analizza i possibili buchi nel sistema e trova soluzioni adeguate. Un’opzione resa possibile grazie all’utilizzo di sistemi di intelligenza artificiale che permettono di far fronte ai pericoli attraverso tecniche di machine learning o apprendimento automatico.

Leggi l'eBook dedicato al Ransomware

Leggi il primo approfondimento dedicato al Cybersecurity Month

Leggi il secondo approfondimento dedicato al Cybersecurity Month